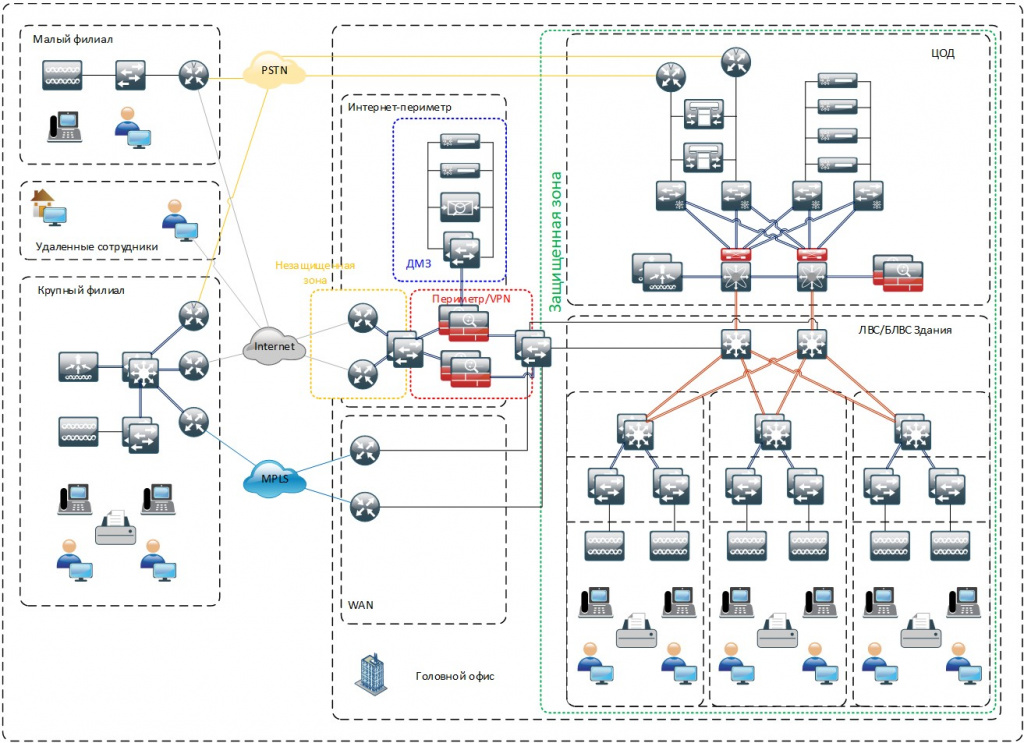

Интернет-периметр является пограничным сегментом КСПД, обеспечивающим связность внутренней сети компании и общедоступных сетей, в первую очередь Интернет. Интернет-периметр обеспечивает следующие сервисы:

- Доступ пользователей в Интернет;

- Беспроводной гостевой доступ в Интернет;

- VPN для подключения удалённых сотрудников (RA VPN);

- VPN для подключения филиалов (Site-to-site VPN);

- Публикация Web-сервисов/приложений;

- Отправка и прием электронной почты во вне и из вне организации;

- Предоставление услуг голосовой и видеосвязи через границу корпоративной сети.

Интернет-периметр является точкой входа публичного трафика и точкой выхода в публичную сеть Интернет, поэтому подвержен риску атак, особенно из вне и защищенность данного сегмента критически важная задача, которая решается разработкой архитектуры безопасности и применением эффективных средств защиты.

Интернет-периметр логически и физически можно разделить на зоны безопасности:

- Незащищенная зона – пограничная маршрутизация и защита от DDoS-атак;

- Зона VPN (RA VPN, Site-to-site VPN) – подключение удаленных пользователей и филиалов через публичные сети и обеспечение доступа к внутренним ресурсам и сервисам;

- Периметр – базовая защита КСПД и сегментация;

- Демилитаризованная зона (ДМЗ) - зона ограниченного доступа, как изнутри КСПД, так и снаружи, содержащая внутренние и общедоступные сервисы;

- Защищенная зона – средства администрирования, мониторинга и аналитики, расположенные, как правило, внутри КСПД.

Основными компонентами, обеспечивающими безопасность на интернет-периметре, являются:

- Межсетевые экраны (NGFW, UTM);

- Системы предотвращения вторжений (IPS);

- TLS-шлюзы;

- Средства защиты веб-трафика (веб-прокси);

- Средства защиты электронной почты;

- Средства защиты конечных устройств.

В зависимости от структуры, размера компании и количества сервисов, указанные компоненты могут быть реализованы совместно на одном устройстве в различных комбинациях или вынесены в «облако».